0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Niniejszy materiał zawiera wytyczne dotyczące wyboru odpowiedniego urządzenia serii Sophos SG. Określenie odpowiedniego modelu uzależnione jest od wielu czynników i obejmuje opracowanie profilu użycia sieci dla użytkowników i środowiska sieciowego. W celu uzyskania najlepszych rezultatów zalecamy stosowanie następującej procedury:

- Zidentyfikowanie maksymalnej liczby użytkowników

Przeanalizowanie środowiska sieciowego w celu uzyskania dokładnych danych dotyczących ruchu w godzinach szczytu. - Stworzenie pierwszego kosztorysu

Kosztorys oparty o całkowitą liczbę użytkowników UTM. - Określenie wymaganej przepustowości

Dopasowanie odpowiedniego modelu wg. takich wytycznych jak np. lokalne uwarunkowania czy też przepustowość łącza internetowego.

Oczywiście najlepszym sposobem sprawdzenia jak urządzenie będzie zachowywać się w sieci klienta jest po prostu wypożyczenie go i przetestowanie bezpośrednio na miejscu. Aby wypożyczyć urządzenie skontaktuj isę z nami tutaj

- Zidentyfikowanie maksymalnej liczby użytkowników. Użyj poniższej tabeli dla oszacowania ilości użytkowników w sieci którzy będą przyłączeni

- Przelicz Sumę Ważoną Liczby Użytkowników. Zidentyfikuj kategorię użytkownika (Standard/Advanced/Power) który najlepiej pasuje do średnij zachowań użytkowników lub oszacuj ilu użytkowników pasuje do każdej kategorii. Użyj kryteriów w tabeli 1.2. Innymi słowy, wprowadź liczbę użytkowników w sieci do tabeli 1.1, przemnóż przez czynnik w środkowej kolumnie i wpisz wynik do ostatniej kolumny a następnie zsumuj kolumnę Ważona Liczba Użytkowników. W ten sposób otrzymasz Zsumowaną Ważoną Liczbę Użytkowników w sieci.

- Określ Liczbę Obciążenia Systemu. Użyj kryteriów w tabeli 1.3. Wpisz Liczbę Obciążenia Systemu w polu Przepmnożona przez wartość obciążenia systemu w tabeli 1.1, przemnóż przez Suma Ważona Liczby Użytkowników i wpisz wynik w polu Wszystkich Użytkowników UTM.

Tabela 1.1

|

Liczba użytkowników |

Przemnożona przez |

Ważona Liczba Użytkowników |

|

| Standard | Liczba użytkowników tabeli 1.2 (U1) | 1 | WU1 = U1 * 1 |

| Advanced | Liczba użytkowników tabeli 1.2 (U2) | 1.2 | WU2 = U2 * 1.2 |

| Power | Liczba użytkowników tabeli 1.2 (U3) | 1.5 | WU3 = U3 * 1.5 |

| Suma: | S = U1 + U2 + U3 | Suma Ważona : | SW = WU1 + WU2 + WU3 |

| Suma Ważona * obciążenie systemu: | UTM = SW * wartość z tabeli 1.3 | ||

| Użytkownicy UTM : | Ostateczna wartość UTM | ||

Tabela 1.2

|

Użytkownik Standard |

Advanced (* 1.2) |

Power ( * 1.5) |

|||

| Użycie poczty E-Mail (w cyklu 10 godzinnego dnia pracy) | |||||

| Liczba odebranych e-mail w skrzynce | < 50 | 50 - 100 | > 100 | ||

| Wielkość załączników | poniżej 1 MB | Kilka MB | Kilkanaście MB | ||

| Statystyki ruchu WWW (w cyklu 10 godzinnego dnia pracy) | |||||

| Wielkość danych | Kilka MB | Kilkanaście MB | Wiele MB | ||

| Użycie przepustowości łącza internetowego | Równomierne w ciągu dnia (mały ruch) | Chwilowe wzrosty (średni ruch) | Częste wzrosty (wysoki ruch) | ||

| Użycie aplikacji web | Poczta, WWW, Google, wiadomości i aktualności | Średni ruch, streaming audio i wideo (Youtube, Spotify, itd.), aplikacje biznesowe | Intensywny ruch sieciowy oraz streaming audio i wideo (np. w szkołach lub uniwersytetach) | ||

| Użycie tunelu VPN | |||||

| Dostęp do sieci poprzez tunel VPN | Rzadko - sporadyczne połączenia | Wiele razy na tydzień - połączenie w regularnych odstępach czasu | Każdego dnia - połączenie przez większość czasu | ||

Tabela 1.3

|

Standardowe obciążenie systemu |

średnie obciążenie systemu ( * 1.2) |

Wysokie obciążenie systemu ( * 1.5) |

|||

| Autoryzacja | |||||

| Użycie usługi Active Directory | Nie | Tak | Tak | ||

| Użycie Firewall/IPS/VPN | |||||

| Ochrona systemów operacyjnych przez IPS | IPS nie wymagany | PC w iększości Windows, 1 - 2 serwery | Różne systemy operacyjne, przeglądarek i aplikacji multimedialne, > 2 serwerów | ||

| Procent Spamu | < 50 % | 50 - 90 % | > 90 % | ||

| Raporty | |||||

| Retencja oraz szczegułowość raportów | Do 1 miesiąca, tylko raport WWW (na domenę) | Do 3 miesięcy, do 5 raportów (na domenę) | > 3 miesięcy (na adres URL) | ||

- Stworzenie pierwszego kosztorysu

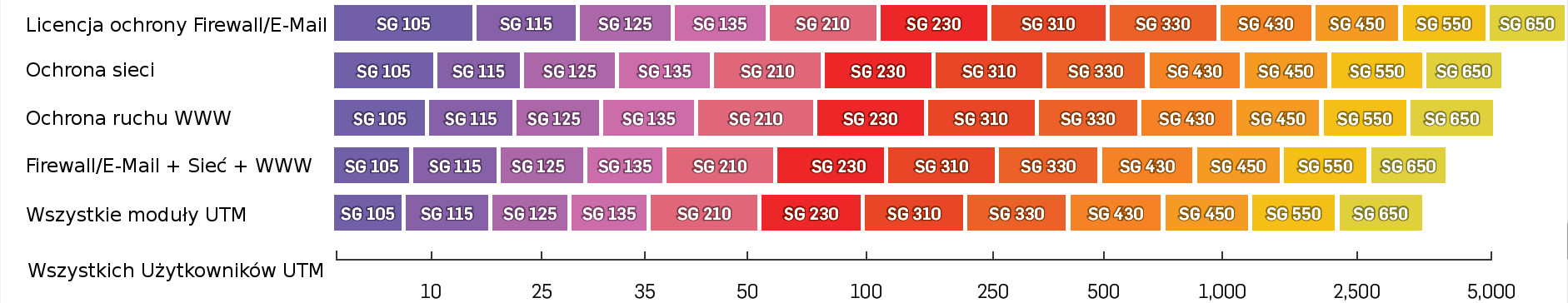

Oszacowaną liczbę z punktu pierwszego użyj do określenia modelu urządzenia:

- Każda linia rekomenduje liczbę użytkowników na jedną licencję

- Upewnij się, że uwzględniona została liczba użytkowników podłączona poprzez tunele VPN, urządzenia Sophos RED oraz punkty dostępowe WiFi.

Praktyczna zasada: dodając subskrypcję Wireless Protection, Webserver Protection oraz Endpoint Protection do każdej licencji w.w. należy uwzględnić 5-10 % spadek.

- Określenie wymaganej przepustowości

W zależności od środowiska klienta może zaistanieć potrzeba korekty wartości z pierwszego punktu:

Maksymalna dostępna przepustowość łącza internetowego

Urządzenie powinno być w stanie obsłużyć średnio połowę przepustowości łącza internetowego (uplink oraz downlink) dostarczonego przez ISP. Dla przykładu, jeżeli download lub upload łącza to tylko 20 Mbps nie ma potrzeby użycia modelu wyższego jak SG 230, natomiast model SG 210 bez problemu powinien obsłużyć ruch pomimo że liczba użytkowników w sieci wynosi np. ok. 100. W tym przypadku model SG 210 może być wystarczający ponieważ może bez problemu wykorzystać dostępną przepustowość od ISP nawet przy włączeniu wszystkich funkcji UTM. Jednakże ruch nie jest skanowany tylko pomiędzy urządzeniem a Internetem ale także pomiędzy wewnętrznymi segmentami sieci i ten także jest skanowany.

Określenie wydajności opartej o doświadczenie i widzę klienta

Jeżeli klient zna ogólne wytyczne dotyczące przepustowości sieci między wszystkimi wewnętrznymi lub zewnętrznymi interfejsami (np. w oparciu o doświadczenia z przeszłości) wtedy może sprawdzić czy dany model sprosta jego wymaganiom. Dla przykładu klient może mieć kilka serwerów zlokalizowanych w jego sieci DMZ oraz chcieć skanować cały ruch przychodzący do tej sieci za pomocą IPS. Innym przykładem jest to że klient posiada wiele oddzielonych od siebie segmentów sieci, które powinny być od siebie oddzielone (przy użyciu firewalla lub funkcji Application Control). W tym przypadku trzeba wziąc pod uwagę że urządzenie musi skanować cały ruch wewnętrzny pomiędzy tymi segmentami.

Kolejnymi przykładowymi pytaniami jakie należy postawić aby dowiedzieć się czy istnieją jakies inne wymagania eksploatacyjne:

- Ile tuneli VPN jest wymaganych?

- Ile wiadomości e-mail jest przesyłanych w ciągu godziny - średnio/w godzinach szczytu?

- Jak duży jest ruch WWW (Mbps oraz zapytań na sekundę) - średnio/w godzinach szczytu?

- Jak dużo serwerów WWW powinno być chronionych oraz jak duży ruch jest przewidywany - średnio/w godzinach szczytu?