0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

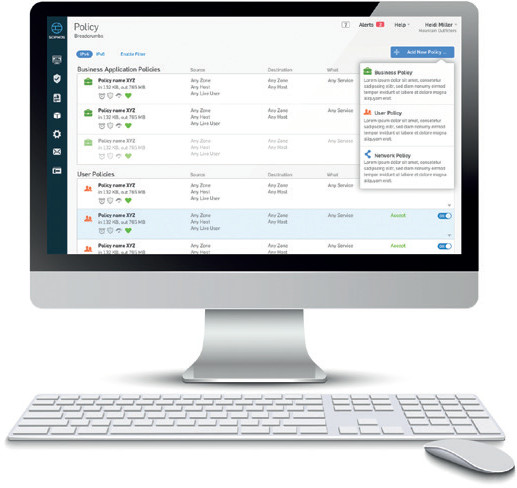

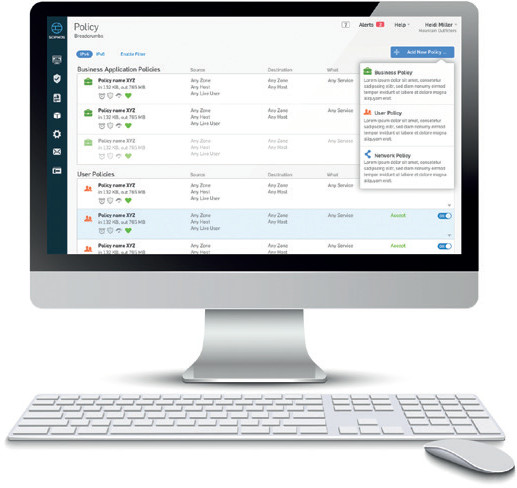

Seria XG Firewall wprowadza innowacyjne podejście do budowy i zarządzania siecią w wielu aspektach bezpieczeństwa. Od tego jak urządzenie jest zarządzane do tego jak zbierane są raporty dotyczące bezpieczeństwa sieci, oraz jak przebiega współpraca pomiędzy urządzeniem a resztą sieci, zależy prostota i zaawansowana ochrona przed zagrożeniem. Sophos XG-125W to zaawansowany pakiet bezpieczeństwa, natomiast nowoczesny interfejs eliminujący nieporządane komplikacje, pozwala na użycie zaawansowanych funkcji przez osoby nie będące ekspertami w dziedzinie IT.

Zaawansowana ochrona powinna być prosta

W większości produktów typu firewall zarządzanie polega na tworzeniu polityk w obrębie każdego modułu. Nie w produktach Sophos. Firma oferuje zunifikowane rozwiązanie pozwalające na tworzenie, zarządzanie i przeglądanie wielu polityk dla każdego użytkownika, aplikacji i zasobu sieciowego na jednym ekranie.

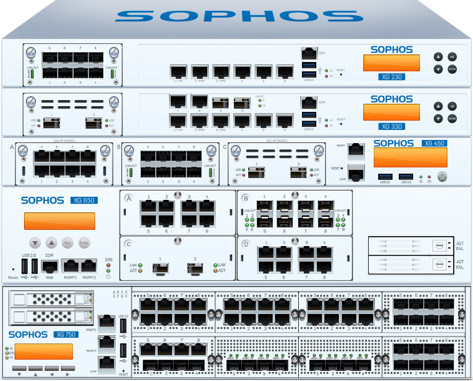

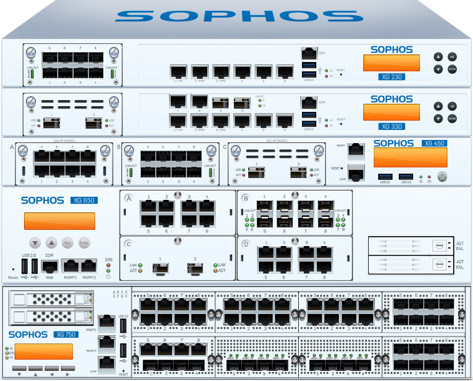

Silny, potężny, szybki

Urządzenia Sophos XG-125W zaprojektowane dla wysokiej wydajności dzięki zastosowaniu technologii wielordzeniowych procesorów Intel, dysków twardych SSD oraz skanowania treści w czasie rzeczywistym w pamięci urządzenia. Ponadto technologia Sophos FastPath optymalizuje pakiety sieciowe dla zapewnienia jak najwyższej przepustowości sieci.

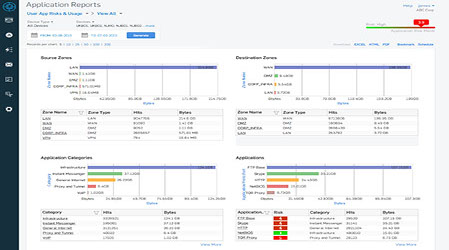

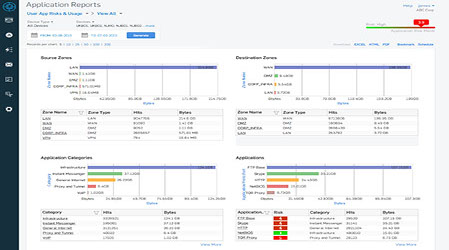

Wbudowane raporty dołączone w standardzie

Wraz z setkami wbudowanych szablonów dla raportowania administratorm ma możliwość wglądu co dzieje się w sieci. Unikalna funkcja raportów User Threat Quotient pozwala przewidzieć które z działań użytkowników może zagrozić bezpieczeństwu sieci.

Ochrona typu wszystko w jednym

Wraz z urządzeniem Sophos XG-125W otrzymujesz wiele funkcji firewall plus funkcje których nie posiadają inne urządzenia tego typu włączając Security Heartbeat, firewall dla aplikacji WWW, zaawansowany filtr antyspamowy, szyfrowanie oraz DLP. Bez potrzeby zakupu dodatkowego sprzętu. Administartor ma szeroki wybór co i kiedy wdrażać do sieci.

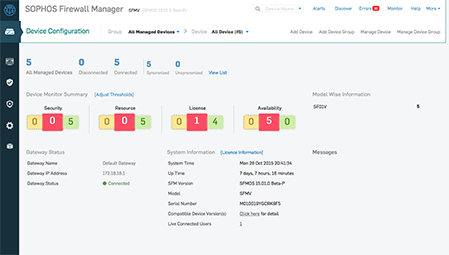

Uniwersalne zarządzanie wieloma urządzeniami

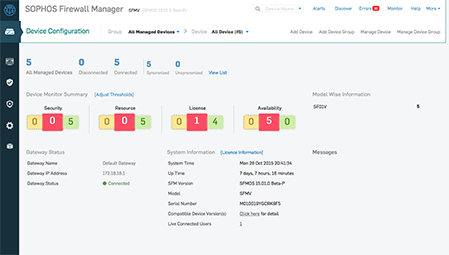

Sophos Firewall Manager dostarcza intuicyjna konsolę dla zarządzania wieloma firewallami Sophos. Moduł Sophos iView pozwala połączyć raporty z różnych źródeł mi. SF-OS, Sophos UTM v9.x oraz Cyberoam OS.

Dzięki szablonom polityk wdrożenie funkcji bezpieczeństwa staje się jeszcze szybsze

Predefiniowane szablony polityk pozwalają na zastosowanie podstawowych zabezpieczeń dla takiego oprogramowania jak Microsoft Exchange lub SharePoint. Wybierając z listy zdefiniowaną wartość system zastosuje wbudowany szablon ustawiając polityki dla ruchu zarówno wchodzącego i wychodzącego.

Opatentowana warstwa 8 w modelu OSI - Identity Control

Identyfikacja tożsamości użytkownika odbywa się na zupełnie nowej, opatentowanej warstwie ponad warstwą 7 (Aplikacji). Dzięki temu autoryzacja oraz stosowanie polityk dla użytkownika odbywa sie niezależnie od jego adresu IP, lokalizacji, sieci lub urządzenia.

Elastyczne wdrażanie rozwiązań bezpieczeństwa

W przeciwieństwie do innych firm, rozwiązania firmy Sophos posiadają wszystkie funkcje aktywne i zainstalowane fabrycznie, niezależnie od modelu urządzenia.

Zautomatyzowane raporty działań użytkownika

Funkcja Sophos User Threat Quotient (UTQ) to unikalna technologia pozwalająca śledzić i przewidzieć działania użytkownika które mogą zaszkodzić bezpieczeństwu sieci. Urządzenie koreluje każde poczynanie użytkownika w sieci z istniejącymi już raportami aby zapobiegać na przyszłość podobnym incydentom które zaistaniały wcześniej.

Rewolucja w zaawansowanej ochronie - Sophos Security Heartbeat

Technika Security Heartbeat łączy punkty sieciowe oraz firewalle i próbuje przewidzieć możliwość wystąpienia różnych ataków nieznanych wcześniej, ograniczając dostęp do usług lub całkowicie odcinając użytkownika od sieci. Wymaga rozwiązań w chmurze tj. Sophos Cloud Endpoint Protection Advanced lub Sophos Cloud Enduser Protection.

| Specyfikacja produktu XW1CTCHEU | |

| środowisko pracy | |

| Pobór mocy (idle/full load) | 12.46 W, 49.3 BTU / 26.16 W, 89.2 BTU |

| Temperatura (praca/przechowywanie) | 0-40st C / -20-80st C |

| Specyfikacja modułu bezprzewodowego | |

| Liczba anten | 3 zewnętrzne |

| MIMO | 3 x 3:3 |

| Interfejs bezprzewodowy | 802.11 a/b/g/n/ac (2.4 Ghz / 5 Ghz) |

| Zgodność z certyfikatami | |

| Certyfikaty | CB, CE, FCC Class B, IC, VCCI, MIC, RCM, UL, CCC |

| Wydajność | |

| Przepustowość firewalla | 5 Gbps |

| Przepustowość VPN | 410 Mbps |

| Przepustowość IPS | 1 Gbps |

| Przepustowość Antywirusa (proxy) | 590 Mbps |

| Liczba jednoczesnych połączeń | 6.200.000 |

| Liczba nowych połączeń | 35.000 |

| Liczba licencji | Nieograniczona |

| Interfejsy fizyczne | |

| Pamięć masowa | SSD 64GB |

| Pamięć RAM | 4 GB |

| Interfejsy | 8 x GE RJ45 |

| Porty wejścia/wyjścia | 2 x USB 2.0, 1 x COM (RJ45), 1 x VGA |

| Zasilanie | zewnętrzny 12V, 110-240 VAC, 50-60 Hz |

| Specyfikacja fizyczna | |

| Wysokość | Mozliwość montażu w szafie Rack (opcja) |

| Wymiary | 288 x 186.8 x 44 mm |

| Waga | 1.7 kg |