0.00

Z ostatniej chwili

Hakerzy najczęściej atakują firmy przez e-mail - raport F-Secure

Skrzynki mailowe to najsłabsze ogniwo w bezpieczeństwie firm. Według nowego raportu F-Secure1 ponad jedna trzecia cyberataków na przedsiębiorstwa dotyczy poczty elektronicznej - w postaci phishingu (16% ogółu cyberzagrożeń), jak również złośliwego oprogramowania przesyłanego w załącznikach maili (18%). Najczęstszym pojedynczym źródłem ataków (21% przypadków) było wykorzystanie przez hakerów luk w zabezpieczeniach sprzętu i oprogramowania w firmowej sieci.

09-03-2018 Więcej

Dwie trzecie firm w Polsce uważa...

Dwie trzecie firm w Polsce uważa, że ma lepsze cyberzabezpieczenia niż ich konkurencja

43% osób odpowiedzialnych za bezpieczeństwo IT w działających w Polsce firmach jest przekonanych o wysokim poziomie swoich rozwiązań ochronnych - wynika z badania przeprowadzonego przez Fortinet. Pomimo tego w ciągu ostatnich dwóch lat naruszeń bezpieczeństwa doświadczyło aż 95% przedsiębiorstw w Polsce.

68% respondentów jest zdania, że zabezpieczenia w ich firmach są lepsze niż w innych przedsiębiorstwach działających w tej samej branży. Jedynie 6% badanych przyznaje, że ich zabezpieczenia pozostają w tyle za konkurencją. Uczestnicy badania odpowiedzieli także, jakie były dla nich kluczowe inwestycje w bezpieczeństwo w 2017 roku. Najwięcej, bo 30% wskazało na wprowadzenie nowych rozwiązań i usług bezpieczeństwa. Dla 16% badanych było to natomiast wdrożenie zasad i procesów bezpieczeństwa, dla 8% - aktualizacja dotychczasowych rozwiązań. Tylko 5% badanych wymieniło szkolenia pracowników.

Świadomość pracowników to podstawa bezpieczeństwa

Respondenci wskazali, że 37% przypadków naruszenia bezpieczeństwa w ciągu ostatnich dwóch lat było efektem socjotechniki, ataków ransomware oraz phishingu. W związku z tym, w 2018 roku 65% firm planuje wdrożenie programów edukacyjnych dla pracowników z zakresu bezpieczeństwa informatycznego. - Ten wynik odzwierciedla rosnącą świadomość faktu, że znaczna część naruszeń spowodowana jest nieostrożnością, niewiedzą bądź ignorancją pracowników - komentuje Jolanta Malak, regionalna dyrektor Fortinet na Polskę, Białoruś i Ukrainę.

Warto podkreślić, że 45% respondentów zapytanych o to, co inaczej zrobiłoby w swojej dotychczasowej karierze zawodowej, odpowiedziało, że zainwestowałoby więcej w szkolenia podnoszące świadomość bezpieczeństwa wśród pracowników.

Kolejnym ważnym zadaniem dla decydentów IT jest ochrona dostępu do sieci. Tylko 35% z nich twierdzi, że ma pełną widoczność i kontrolę nad wszystkimi podłączonymi do niej urządzeniami. Natomiast 45% badanych uważa, że ma kontrolę nad wszystkimi pracownikami użytkującymi sieć.

Ten brak pewności co do pełnej kontroli sieci pokazuje, że jest to obszar, który powinien być potraktowany priorytetowo przez zarząd. Jednak tylko 15% firm planuje wdrożenie w 2018 roku tak podstawowego środka bezpieczeństwa jak segmentacja sieci. Bez tego złośliwe oprogramowanie raz do niej wprowadzone, będzie mogło z łatwością się tam rozprzestrzeniać.

Kto według zarządu ponosi odpowiedzialność za naruszenia bezpieczeństwa?

Co ciekawe, w 58% przypadków naruszenia bezpieczeństwa zarząd w pierwszej kolejności obwiniał dział IT - albo konkretną osobę (12%), albo cały zespół (46%). Pracownicy spoza działu IT byli obwiniani za 23% przypadków naruszeń.

Tymczasem ciągle wzrasta popularność IoT oraz BYOD (Bring Your Own Device), a coraz powszechniejsze wykorzystanie aplikacji chmurowych oraz zjawisko shadow IT sprawiają, że dział IT nie może być wyłącznie odpowiedzialny za bezpieczeństwo. W coraz większym stopniu za ten obszar odpowiadają także pozostali pracownicy firmy.

Metodologia badania

Badanie Fortinet Global Enterprise Security Survey 2017 zostało przeprowadzone na zlecenie Fortinet przez niezależną firmę badawczą Loudhouse w celu przeanalizowania postaw wobec cyberbezpieczeństwa w biznesie w lipcu i sierpniu 2017 roku.

Globalna ankieta skierowana do osób odpowiedzialnych za podejmowanie decyzji w kwestiach informatycznych, które mają w firmach także wpływ na bezpieczeństwo informatyczne, objęła 1801 anonimowych respondentów z 15 krajów (Stany Zjednoczone, Kanada, Francja, Wielka Brytania, Niemcy, Hiszpania, Włochy, RPA, Polska, Korea, Australia, Singapur, Indie, Hong Kong i Indonezja) oraz z Bliskiego Wschodu. Respondenci internetowej ankiety nie znali celu ani sponsora badania.

Najważniejsze informacje

| 2-etapowe uwierzytelnianie wraz z jednorazowymi hasłami (OTP) w wielu obszarach | |

| Firewall, VPN, ATP, IPS, filtrowanie poczty i ruchu internetowego oraz aplikacji | |

| Urządzenie dostępne jako sprzętowe, wirtualne, w formie oprogramowania lub w chmurze | |

| Intuicyjny interfejs webowy | |

| Wbudowane raportowanie we wszystkich modelach | |

| Zintegrowany kontroler bezprzewodowy | |

| Wszystkie moduły dostępne na wszystkich modelach |

Skonsolidowana platforma bezpieczeństwa sieciowego – bez kompromisów

Sophos SG-550 (SG55TCHEU) wraz z pakietem TotalProtect (SB552CSEU) to zestaw składający się z urządzenia i pakietu licencji FullGuard na 2 lata. Zestaw umożliwia ochronę sieci z wykorzystaniem sprawdzonych wielopoziomowych technologii. W skład pakietu licencji FullGuard wchodzą: UTM Network Protection, UTM Web Protection, UTM Email Protection, UTM Web Server Protection i UTM Wireless Protection.

Wszystkie możliwości zapory sieciowej nowej generacji jakich potrzeba

Sophos UTM SG-550 (SG55TCHEU) umożliwia pełną kontrolę blokowania lub dopuszczania aplikacji wraz z ich priorytetyzacją i kształtowaniem zużywanego pasma. Głęboka 7-warstwowa inspekcja pakietów (Next-Generation Firewall) gwarantuje właściwą identyfikację aplikacji i jest automatycznie aktualizowana. Dodatkowo, administrator otrzymuje informacje o niesklasyfikowanych aplikacjach.

Intuicyjne zarządzanie i szczegółowe raportowanie

Kontrola użytkowników i uruchomionych funkcjonalności systemu jest bardzo łatwa. Polityki można budować w łatwy sposób w oparciu o logi z raportów lub o dane w czasie rzeczywistym, co pomaga w szybkim rozwiązywaniu problemów. Dodatkowo, bezpłatny Sophos UTM Manager pozwala na zarządzanie kilkoma urządzeniami.

Możliwość łączenia oddziałów firmy za pomocą VPN i Wi-Fi

Sophos RED – zdalne urządzenie ethernetowe zapewnia bezpieczny zdalny dostęp do oddziałów firmy. Jest to pierwsze na rynku rozwiązanie, które nie wymaga żadnych umiejętności technicznych po stronie oddziału. Raz zainstalowane, przekazuje cały ruch sieciowy do urządzenia UTM. Dodatkowo, Sophos UTM pracuje również jako kontroler sieci Wi-Fi. Punkty dostępowe są automatycznie konfigurowane i otrzymują pełną ochronę UTM.

| UTM Network Protection powstrzymuje zaawansowane ataki, których sam firewall nie powstrzyma. |

|

ATP łączy w sobie różne technologie, by identyfikować i blokować ruch wychodzący do komputerów sterujących w sieciach botnet. Połączony z ochroną Web umożliwia dodatkową ochroną wykorzystującą chmurę i sandboxing, by w sposób ciągły poprawiać bezpieczeństwo. Konfigurowalny system typu IPS oraz ochrona przed atakami typu denial of service. Tunele IPsec oraz SSL zapewniają elastyczny zdalny dostęp poprzez VPN i połączenie typu site-to-site. |

| UTM Web Protection chroni pracowników przez zagrożeniami internetowymi oraz kontroluje czas, jaki spędzają na korzystaniu z Internetu. |

|

Łatwe tworzenie polityk filtrowania stron internetowych w oparciu o różne parametry tworzone dla pojedynczych użytkowników lub grup. Możliwość blokowania niepożądanych aplikacji wraz z możliwością nadawania priorytetów dla zasobów krytycznych biznesowo. Wbudowany tester polityk pozwalający na sprawdzanie działania polityki i tworzenie dynamicznych raportów. Integruje się z rozwiązaniem antywirusowym zarządzanym przez SEC, pozwalając na korzystanie z antywirusa na stacjach roboczych i z polityk Web konfigurowanych na UTM. |

| UTM Email Protection powstrzymuje niechcianą pocztę oraz wirusy gwarantując bezpieczeństwo danych wrażliwych. |

|

Zapewnia łatwe szyfrowanie poczty elektronicznej bez dodatkowej infrastruktury oraz DLP działające w oparciu o polityki, by chronić dane wrażliwe i być z zgodzie z polityką bezpieczeństwa. Umożliwia użytkownikom samodzielne zarządzenie kwarantanną i przeszukiwanie spersonalizowanych logów poczty. Zainfekowane wiadomości są zatrzymywane i nie trafiają do skrzynek odbiorców, a poufne wiadomości chronione przed niepowołanym dostępem. |

| UTM Web Server Protection umożliwia tzw. hardening serwera webowego i aplikacji gwarantując zgodność z webowym firewallem aplikacyjnym. |

|

Uwierzytelnianie serwera typu reverse proxy zapewnia dodatkową warstwę ochrony dla aplikacji biznesowych. |

| UTM Wireless Protection gwarantuje bezpieczną sieć WiFi w kilka minut. |

|

Łatwe tworzenie hot-spotów z wykorzystaniem konfigurowalnego systemu kuponów-voucherów lub tradycyjnego uwierzytelniania lub wiadomości sms. Współpracuje wraz z produktem Sophos Mobile Control (SMC) gwarantując kontrolę dostępu dla urządzeń mobilnych. |

| UTM Endpoint Protection zapewnia ochronę antywirusową wraz z kontrolą urządzeń i dostępu do stron internetowych dla komputerów stacjonarnych, laptopów i serwerów. |

|

Skanuje pliki, strony internetowe i blokuje urządzenia lub usuwa zagrożenia jednocześnie wysyłając alarmy administracyjne. Zarządzanie urządzeniami przenośnymi i ich kontrola zmniejsza ryzyko utraty danych oraz infekcji malwarem. Wbudowane filtrowanie stron internetowych gwarantuje, że użytkownicy otrzymują taki sam poziom ochrony internetowej niezależnie od tego, czy pracują w biurze czy poza nim. |

Essential Network Firewall |

Ochrona sieci bezprzewodowych WiFi |

|

Firewall typu stateful Reguły firewall z wykorzystaniem obiektów Portal dla użytkowników |

Kontrola punktów dostępowych Sophos Wsparcie dla wielu SSIDów Tworzenie hot spotów/ sieci dla gości |

Ochrona sieci lokalnej LAN |

Ochrona punktów końcowych |

|

Zaawansowana ochrona przed zagrożeniami ATP, IPS VPN site-to-site oraz klient VPN Quality of Service (QoS) |

Kontrola urządzeń Antywirus Filtrowanie stron internetowych |

Ochrona serwera WWW |

Ochrona treści WWW |

|

Uwierzytelnianie Reverse Proxy Firewall aplikacji webowych Antywirus internetowy |

Filtr stron internetowych Antywirus i antyspyware Zaawansowana ochrona przed zagrożeniami internetowymi Intergracja z konsolą Sophos Enterrise Console |

Ochrona poczty E-mail |

|

|

Antyspam i ochrona przed phishing Podwójna ochrona antywirusowa Szyfrowanie poczty oraz DLP |

|

| Next-Gen Firewall | BasicGuard | FullGuard | |

| Moduły – do wyboru – te, które są potrzebne | Bezpłatna wersja próbna | Bezpłatna wersja próbna | Bezpłatna wersja próbna |

| Essential Firewall - bezpłatny Network Firewall, NAT, natywny zdalny dostęp Windows |

Pełna | Pełna | Pełna |

| Network Protection IPSec/SSL, ATP, VPN, IPS, ochrona przed DoS |

Pełna | Podstawowa | Pełna |

| Web Protection Filtrowanie URL,kontrola aplikacji, dwa skanery antywirusowe |

Pełna | Podstawowa | Pełna |

| Email Protection Antyspam, szyfrowanie poczty i DLP, dwa skanery antywirusowe |

Opcja | Podstawowa | Pełna |

| Wireless Protection Kontroler WiFi, wsparcie dla wiele SSID, portal informacyjny |

Opcja | Podstawowa | Pełna |

| Webserver Protection Internetowy Firewall Aplikacyjny, Reverse Proxy, antywirus |

Opcja | - | Pełna |

| Endpoint Protection Antywirus, HIPS, kontrola urządzeń |

Opcja | Opcja | Opcja |

Możliwość rozbudowy systemu

- Sophos RED w łatwy sposób zabezpiecza oddziały firmy poprzez przkazywanie całego ruchu sieciowego do centralnego UTM. Instalacja nie wymaga przeszkolenia technicznego i urządzenie nie wymaga utrzymywania.

- Punkty dostępowe Wi-Fi nie wymagają konfiguracji i są w sposób ciągły chronione przez UTM, pozwalając na tworzenie bezpiecznych sieci typu mesh.

- Klienci VPN bezpieczny ssl, klient IPsec lub unikalny VPN HTML5 bez instalacji klienta, umożliwiają pracownikom pracującym poza biurem bezpieczny zdalny dostęp z każdego miejsca i o każdej porze.

- Bezpłatny Manager UTM zarządza wszystkimi urządzeniami UTM z jednego miejsca dzięki tunelom IPsec pomiędzy urządzeniami, a wdrażanie polityk wymaga kilku kliknięć.

- Sophos iView urządzenie raportujące rozszerza raporty o raporty zgodności z politykami, generuje ujednolicone raporty dla wielu urządzeń UTM oraz umożliwia zarządzanie logami w długich okresach.

Różne możliwości wdrożenia

Istnieje możliwość wyboru i zakupu UTM jako urządzenia sprzętowego, jako oprogramowania do instalacji, maszyny wirtualnej lub jako wersji w chmurze.

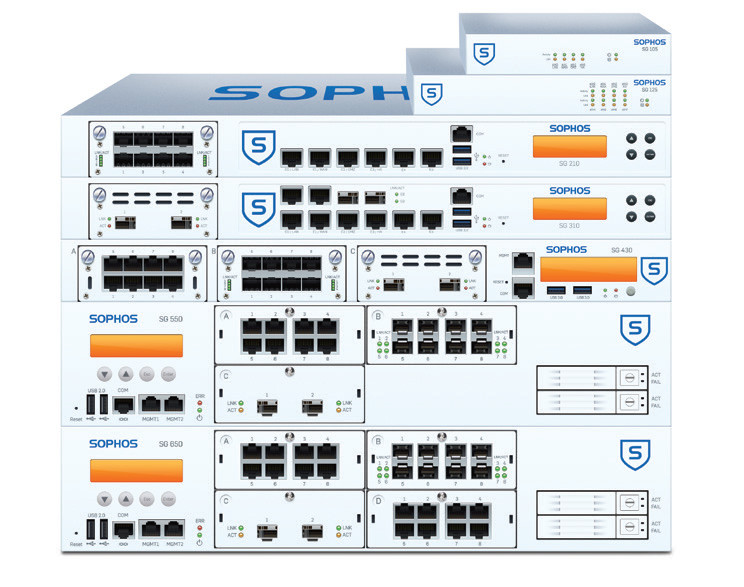

- Seria SG Urządzenia serii SG są zbudowane z zastosowaniem najnowszych technologii w celu zapewnienia maksymalnej wydajności.

- Oprogramowanie lub urządzenie wirtualne Możliwość instalacji obrazu UTM na dowolnym serwerze lub w preferowanym środowisku wirtualnym, w tym VMware, Citrix, Microsoft Hyper-V i KVM.

- Chmura Sophos UTM jest liderem w branży i korzystnym rozwiązaniem dla zabezpieczenia infrastruktury sieciowej Amazon Web Services.

Seria SG (urządzenia średnie - duże)

| Urządzenie sprzętowe | SG-450 (SG45TCHEU) | SG-550 (SG55TCHEU) | SG-650 (SG65TCHEU) |

| Przepustowość firewall | 27 Gb/s | 40 Gb/s | 60 Gb/s |

| Przepustowość VPN | 5 Gb/s | 8 Gb/s | 10 Gb/s |

| Przepustowość IPS | 8 Gb/s | 12 Gb/s | 16 Gb/s |

| Przepustowość antywirus (proxy) | 2.5 Gb/s | 3.5 Gb/s | 5 Gb/s |

| Interfejsy Eth (miedź) | 8 x GE | 8 x GE | 8 x GE |

| Interfejsy Eth (SFP) | - | - | - |

| Dodatkowe moduły LAN |

|

|

|

| Specyfikacja produktu SG55TCHEU | |

| środowisko pracy | |

| Pobór mocy (idle/full load) | 221.44W, 755.11 BTU / 335.4W, 1143.71 BTU |

| Temperatura (praca/przechowywanie) | 0-40st C / -20-75st C |

| Zgodność z certyfikatami | |

| Certyfikaty | CE, FCC Class A, CB, VCCI, C-Tick, UL, CCC |

| Wydajność | |

| Przepustowość firewalla | 40 Gbps |

| Przepustowość VPN | 8 Gbps |

| Przepustowość IPS | 12 Gbps |

| Przepustowość Antywirusa (proxy) | 3.5 Gbps |

| Liczba jednoczesnych połączeń | 12.000.000 |

| Liczba nowych połączeń | 200.000 |

| Liczba licencji | Nieograniczona |

| Interfejsy fizyczne | |

| Pamięć masowa | 2 x zintegrowana hot-swap SSD 300 GB (RAID) |

| Pamięć RAM | 24 GB |

| Interfejsy (wymienialne) | 8 x GE RJ45 |

| Porty FleXi | 2 |

| Moduły FleXi (opcjonalnie) | 8 x GE RJ45, 8 x SFP, 2 x SFP+ |

| Porty wejścia/wyjścia | 2 x USB 2.0 (przód), 2 x USB 2.0 (tył), 2 x porty zarządzające (eth0/eth1), 1 x COM (RJ45), 1 x VGA |

| Wyświetlacz | LCD |

| Zasilanie | 2 x wewnętrzny typu hot-swap (100-240 VAC, 48-62 Hz PSU) |

| Specyfikacja fizyczna | |

| Wysokość | Rack 2U (szyny załączone) |

| Wymiary | 432.4 x 580 x 88 mm |

| Waga | 18.54 kg |